تحيز البقاء على قيد الحياة Survivorship هو خطأ منطقي شائع يشوه فهمنا للعالم. يحدث ذلك عندما نفترض أن نجاحنا يروي القصة بأكملها فنتناسى أو لا نفكر بشكل كاف في إخفاقات الماضي. لكن ما الرابط بين هذه المقدمة و حماية البيانات؟

عندما نقرأ عن تحيز البقاء على قيد الحياة ، فإننا عادة ما نصادف القصة النموذجية لأبراهام والد Abraham Wald ، وهو إحصائي طُلب من مجموعته البحثية في جامعة كولومبيا معرفة كيفية حماية الطائرات بشكل أفضل من الدمار. اتبعت مجموعة الباحثين منهجاً لمقاربة المشكلة يعتمدالنظر إلى الطائرات التي عادت من المعركة ورؤية المكان الذي تعرضت فيه لطلقات المضادات، ثم تعزيز تلك المنطقة.

التعلم من الفشل

ومع ذلك ، أدرك Wald أن هناك مصدر استدلال مفقود ولكنه مهم في هذا البحث. هذا المصدر هو الطائرات التي أصيبت ولم تتمكن من العودة. الطائرات التي سقطت ، التي لم تنجو ، كانت لتقدم معلومات أفضل بكثير عن المناطق التي كان من الضروري تعزيزها.

نهج Abraham Wald هو مثال على كيفية التغلب على تحيز البقاء على قيد الحياة. لا تنظر فقط إلى ما يمكنك رؤيته. ضع في اعتبارك كل الأشياء التي بدأت من ذات النقطة و انطلقت على نفس المسار ولكنها لم تنجح. حاول اكتشاف قصتهم ، حيث أن هناك الكثير يمكن تعلمه من الفشل.

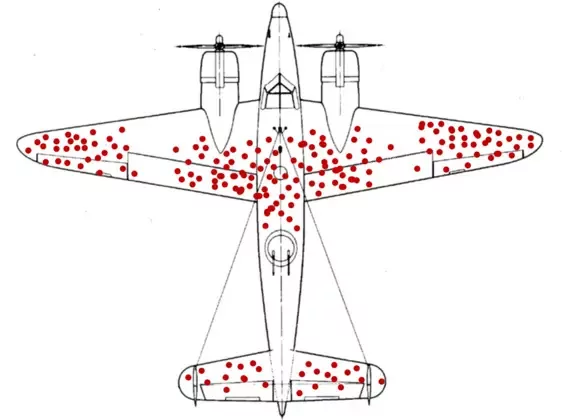

قبل أن يتنبه ابراهام لتلك المغالطة المنطقية كان المهندسون يفحصون كل طائرة عادت من المعركة ، و يضعون نقاطاً دلالية تحدد أمكنة الضرر. ثم بتجميع هذه البيانات بمرور الوقت توفر للمهندسين الذين استخدموها إنشاء خريطة بسيطة تشبه إلى حد كبير الشكل التالي:

لكن بعد أن تعلمنا ما قصده السيد ابراهام يمكننا الاستنتاج أن كل هذه النقاط ليس نقاطاً قاتلة للطائرات بدليل أن الطائرات التي تحمل إصابات في هذه النقاط عادت لقواعدها.

حماية البيانات وسقوط الطائرات

من المعقول أنك تتساءل عن العلاقة بين سقوط الطائرات و حماية البيانات. يقترح هذا المقال الذي يشاركه روبودين إجابة محتملة. لنفكر مثلاً كيف نحمي المؤسسة من فقدان البيانات الذي لا يمكننا رؤيته؟ الخروقات التي لم نسمع عنها؟

تقدم محركات البحث و المواقع المتخصصة في أمن المعلومات ، و منها روبودين، معلومات عن حوادث فقدان البيانات التي تم الإبلاغ عنها عالمياً. هناك في الواقع الكثير من المواقع الحكومية الرسمية التي تسرد حوادث خرق البيانات ، وما حدث ، وما أدت إليه ، والإجراءات التصحيحية الموصى باتخاذها.

لكن ماذا عن الأشخاص الذين لا يبلغون عن أخطائهم لأنهم لا يريدون الوقوع في المشاكل؟ ماذا عن الموظفين الذين يرسلون معلومات الشركة إلى حسابات البريد الشخصية أو مواقع مشاركة الملفات؟ ماذا عن الأفراد الذين يرسلون البيانات إلى مواقع خارجية لأغراض شائنة مثل بيعها مقابل المال أو تسريب أسرار الشركة؟

مخاطر مشاركة البيانات

في هذه الأيام ، تظهر طريقة جديدة لمشاركة البيانات كل بضعة أسابيع. لكن بصفتنا مدافعين سيبرانيين، كيف يمكننا مراقبة جميع مسارات مشاركة البيانات هذه؟

مع ظهور طرق مشاركة جديدة من المهم أن نركز على البيانات لا أن ينصرف تركيزنا إلى أين تتجه. المهم في هذه الظروف أن نعرف من يمكنه الوصول إلى المعلومات و لماذا ، لا أن يتركز فقط على مكان تخزين المعلومات.

تبدو بعض برامج إدارة الحقوق الرقمية DRM مفيدة في كثير من الحالات و لذلك سنتناولها لاحقاً في مقال خاص. إذا أخطأ شخص ما و أرسل المعلومات لجهة غير الجهة المقصودة يمكن للـ DRM منعه من استلام الملف أو فتحه. إذا أرسل شخص ما ملفات الشركة إلى حاسب المنزل، يمكن إزالة صلاحياته عن تلك الملفات و المعلومات الحساسة أيضاً. بل يمكن لمسؤولي الأمن في المؤسسة تتبع من فتح الملف بسلسلة موثقة بدقة.

بطريقة ما، يشبه ذلك التشفير و لكن في حالة التشفير بمجرد أن يقوم المستلم بفك تشفير الملف ، يمكنه بعدها فعل ما يريد. لكن تتحقق الـ DRM من الأذونات في كل مرة يتم فيها فتح الملف ، لذلك إذا تم تغيير الصلاحيات سيطبق ذلك بتأثير فوري.

ينشر كل يوم الكثير من مشكلات و قصص الأمن السيبراني ترتبط بالمشكلات المعروفة ولكن كيف يمكن النظر إلى ما هو أبعد مما نعرفه والاستعداد بشكل أفضل للمشكلات غير المعروفة التي قد لا يكون لدينا بيانات عنها؟ كيف يمكن بناء إستراتيجية لفقدان البيانات الذي لم تره أبداً؟

بالإضافة لبرامج إدارة الحقوق الرقمية ، قد يكون التعلم الآلي غير الخاضع للإشراف أحد الحلول المقترحة أيضاً لمواجهة هذه التحديات.

حماية البيانات – كلمة أخيرة

يبقى السؤال، هل نقوم بحل المشكلة بالطريقة الصحيحة؟ أم أننا نحاصر أنفسنا و نترك المبادرة لنكتفي برد الفعل و التصرف وفق ما نراه فقط. لنتذكر أنه في الأمن السيبراني ليس المهم فقط أن نتنبه لما نراه و نعرفه و لكن المطلوب أيضاً استقراء الأشياء المجهولة حتى نبقى في أمان قدر الإمكان. الحقيقة المحبطة هي أن النجاح في صد الهجمات السيبرانية ليس مضموناً أبداً. لكن ذلك لا يعني أننا يجب ألا نحاول.