تعرفنا في الأجزاء السابقة من هذه السلسة من المقالات على نمذجة التهديد وأنواعه المختلفة. إن الهدف الرئيسي من هذه العملية هو تحديد مصادر التهديدات ومعرفة الطرق اللازمة للقضاء عليها أو التخفيف منها. في هذا المقال سنتابع التعرف على الأمور الأساسية في الحماية. وسنتعرف كذلك على الطرق والتقنيات المستخدمة لتحديد الهجمات المحتملة ضمن عملية نمذجة التهديد.

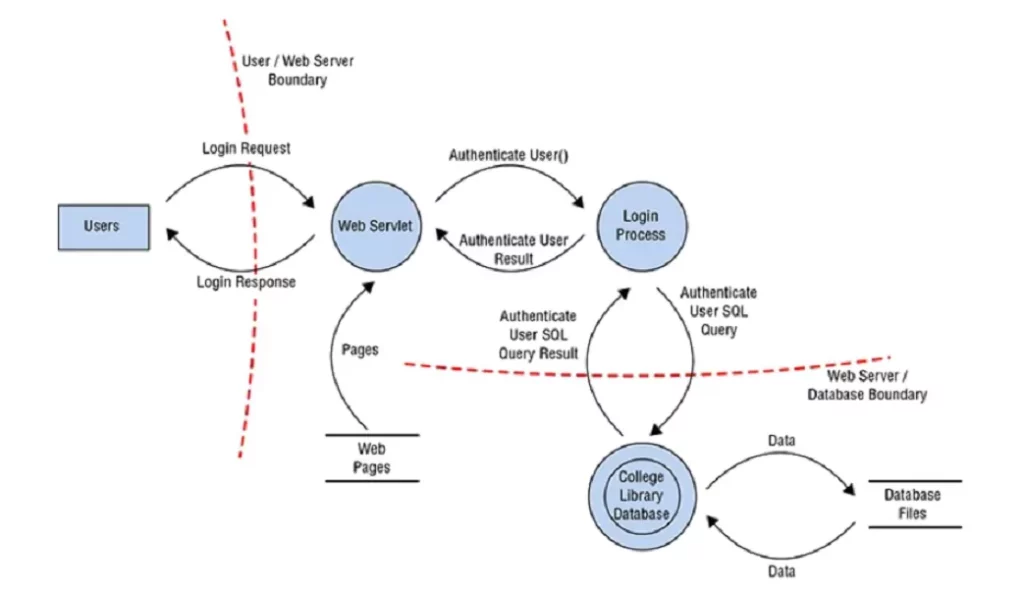

بمجرد فهم كل ما يتعلق بالتهديدات المحتملة التي يمكن أن تواجه أعمال الشركة أو البنية التحتية للشبكة الخاصة بها فإن الخطوة التالية من عملية نمذجة التهديد هي تحديد الهجمات المحتملة (الهجمات التي يمكن تنفيذها). ويمكن أن يتم من خلال إنشاء رسم توضيحي للعناصر المتضمنة في كامل النظام مع وضع حدود لمناطق حركة البيانات، لنرى المثال التالي:

تدفق البيانات أداة لنمذجة التهديد

يمكننا اعتبار السابقة مثالاً على مخطط لتدفق البيانات والذي يعرض كل مكون رئيسي من مكونات النظام (المستخدمون – سيرفر الويب – عمليات تسجيل الدخول – قواعد البيانات) . كما يوضح هذا المخطط الحدود بين مناطق الأمان والتدفق المحتمل أو سير حركة البيانات. من خلال صياغة أو إعداد رسم مشابه لكل بيئة أو نظام من الممكن فحص كل نقطة عن كثب لمعرفة مكان وكيفية حدوث الهجوم.

تعتبر مخططات تدفق البيانات هذه مفيدة جداً لفهم العلاقات بين الموارد وحركة البيانات من خلال عرضها بشكل مرئي. وتساعد هذه المخططات في تفصيل الوظائف والغرض لكل عنصر أو مكون. ومن المهم جداً تضمين المستخدمين والعمليات والتطبيقات وجميع العناصر الأساسية الأخرى اللازمة للقيام بالمهمة أو العملية المطلوبة. هذا النوع من المخططات يعتبر نظرة عامة عالية المستوى وليس تقييم تفصيلي لكل عملية او مكون. ومع ذلك بالنسبة للأنظمة الأكثر تعقيداً قد يلزم الأمر إنشاء مخططات متعددة مع تحديد نقاط تركيز مختلفة وعلى مستويات مختلفة للحصول على المزيد من التفاصيل.

بمجرد إعداد هذا المخطط وتحديد التقنيات المستخدمة كالأنظمة والتطبيقات والخدمات والعمليات فإن الخطوة التالية هي العمل على تحديد الهجمات التي يمكن أن تستهدف كل عنصر او مكون ضمن هذا المخطط. يتضمن ذلك الهجمات الغير تقنية كالهجمات المادية أو هجمات الهندسة الاجتماعية.

عملية التحليل:

الخطوة التالية ضمن عملية نمذجة التهديد هي إجراء التحليل لكل من التطبيق والنظام أو البيئة. والغرض من هذه المهمة هو اكتساب فهم أكبر لمنطق العمل بالإضافة لمعرفة التفاعلات مع العناصر الخارجية.

سواء كانت عملية التحليل تتم على تطبيق أو نظام أو بيئة فيجب أن يتم تقسيمها إلى مكونات أصغر. وقد تكون هذه المكونات إجراءات أو عمليات فرعية أو حتى برتوكولات. أو قد تكون أجزاء من الشبكة. ومن هنا يبدا العمل على تقييم كل عنصر فرعي لفهم المدخلات وطريقة المعالجة والأمان وطريقة إدارة البيانات والتخزين والمخرجات.

المفاهيم الأساسية في عملية التحليل

في عملية التحليل يجب تحديد خمس مفاهيم أساسية وهي:

- حدود الثقة: وهو أي مكان يتغير فيه مستوى الثقة أو الأمان

- مسارات تدفق البيانات: حركة البيانات بين نقاط الدخل ونقاط الخرج

- العمليات المميزة: أي نشاط يتطلب امتيازات أكثر من تلك الخاصة بحساب المستخدم العادي أو العملية العادية. وعادةً ما تطلب القيام بإجراء تغيرات على النظام أو الحماية المطبقة

- تفاصيل حول الموقف الأمني: وهذا الأمر يتضمن السياسة الأمنية أو سياسة الحماية المتبعة والافتراضات الأمنية. وللقيام بهذا الأمر يفضل تقسيم النظام إلى اجزائه الأساسية لسهولة التعرف على المكونات الأساسية لكل عنصر بالإضافة لملاحظة نقاط الضعف وفهم آلية العمل للتمكن من تحديد التهديدات المحتملة

- تحديد الأولويات والاستجابة

التوثيق في نمذجة التهديد:

المرحلة التالية هي توثيق التهديدات بشكل كامل. وضمن هذه الوثائق يجب أن يتم تحديد وسائل التهديد وأهدافها وعواقبها. وكذلك التقنيات المستخدمة لتنفيذ الاستغلال بالإضافة لقائمة التدابير والإجراءات المضادة والضمانات المحتملة. وبعد عملية التوثيق يتم العمل على ترتيب وتصنيف التهديدات بحسب خطورتها (عالي – متوسط – منخفض). كما يجب البدء الفوري بالعمل مع التهديدات ذات تصنيف الخطورة العالي ومنحها الأولوية العليا ومن ثم الانتقال للتهديدات الأقل مستوى خطورة. وفي بعض الحالات يمكن التسامح مع التهديدات ذات المستوى المنخفض إذا كانت تتطلب الكثير من الجهد والمال مقارنة مع ميزانية معالجة التهديدات بشكل كامل.

و يستند الأسلوب المتبع في التصنيف على إجابات لأسئلة رئيسية لكل تهديد وهي:

- الضرر المحتمل: ما مدى خطورة الضرر المحتمل إذا تحقق هذا التهديد؟

- قابلية التكاثر او الانتشار: ما مدى إمكانية إعادة انتاج الثغرة؟

- قابلية الاستغلال: ما مدى صعوبة تنفيذ الهجوم؟

- تأثير الهجوم: كم عدد المستخدمين الذين من المحتمل تأثرهم بالهجوم (كنسبة مئوية)؟

- قابلية الاكتشاف: ما مدى صعوبة اكتشاف المهاجم لهذه الثغرة أو نقطة الضعف؟

من خلال الإجابة على هذه الأسئلة يمكننا تحديد مستوى او تصنيف الخطورة لكل تهديد وتحديد أولويات الإصلاح بحسب مستوى الخطورة. بمجرد تحديد أولويات التهديدات يجب ان تبدأ عمليات الاستجابة لتلك التهديدات ويجب إعادة النظر في العمليات والتقنيات الخاصة بمعالجة التهديدات وتقديرها وفقاً لتكلفتها وفاعليتها. كما يجب أن تتضمن خيارات الاستجابة إجراء تعديلات على بنية البرنامج وتغيير العمليات وتطبيق العمليات أو المكونات الدفاعية.

في النهاية يجب على الشركات أن تدرك أهمية عملية نمذجة التهديدات وأخذها على محمل الجد. وذلك عبر تطبيقها بالشكل الصحيح لتحديد مصادر التهديدات المحتملة والعمل على تطبيق الإجراءات المضادة بشكل استباقي. و بالتالي ستقل فرصة تحقق هذه التهديدات أو استغلال الثغرات والوصول للنظام وسرقة البيانات أو التلاعب بها مما سيؤدي لخسائر مالية بالإضافة لتشويه سمعة الشركة.