في هذه السلسلة من المقالات سنتعرف على مختلف أنواع أجهزة الحماية مثل الجدار الناري firewall وأنظمة كشف الاختراق IDS – Intrusion Detection System وأنظمة منع الاختراق IPS – Intrusion Prevention System بالإضافة لأجهزة وتقنيات الحماية الأخرى وآليات فحص حزم البيانات وطرق الفلترة المستخدمة من قبل أنظمة الحماية.

” العديد من أجهزة وأنظمة الحماية تم ايجادها خلال السنوات القليلة الماضية ومهمة هذه الأجهزة أو الأنظمة هي تطبيق سياسة الحماية ومراقبة كل شيء يحدث عبر الشبكة. “

يمكن تصنيف أجهزة الحماية كالتالي:

- الجدارن النارية Firewalls التقليدية

- الجدارن النارية من الجيل الثاني next generation firewalls

- كشف الاختراق IDS – Intrusion Detection System

- منع الاختراق التقليدية IPS – Intrusion Prevention System

- منع الاختراق من الجيل الثاني

- كشف السلوك الشاذ

- الحماية من البرمجيات الخبيثة AMP – Advanced Malware Protection

- حماية الويب

- حماية البريد الالكتروني

- أنظمة إدارة الهوية Identity Management Systems

الجدار الناري

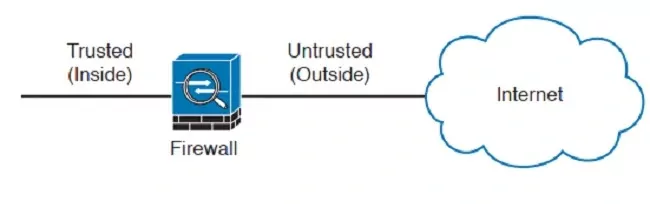

أبسط تعرق للجدار الناري firewall بأنه جهاز يوضع بين الشبكات الداخلية الموثوقة والشبكات الخارجية الغير موثوقة،

الشبكة الموثوقة هي الشبكة الداخلية والشبكة الغير موثوقة هي الشبكة الخارجية (الانترنت في هذا المثال)

تقدم العديد من الشركات جدران نارية كحلول لمواجهة التهديدات المختلفة. وهذه الحلول تسمح لمهندس الحماية باكتشاف مختلف أنواع التهديدات وإمكانية التعامل معها.

يوجد العديد من أنواع الجدران النارية مثلاً الجدران النارية الخاصة بحماية الشبكات Network based firewalls المهمة الأساسية لها هي السماح أو المنع بحركة البيانات للدخول أو الخروج من الشبكة بالاعتماد على سياسات وقواعد معدة مسبقاً. ومن الممكن أن يتم وضع الجدران النارية ضمن أجزاء أخرى من الشبكة لتقوم بتأمين تقسيم البنية التحتية للشبكات أو مراكز البيانات.

عمليات المنع أو السماح لحركة البيانات ممكن أن تتضمن الأمور التالية:

- تقنيات فلترة حزم البيانات

- بروكسي خاص للتطبيقات

- NAT

- Stateful inspection firewalls الجدران النارية القادرة على فحص حالة الاتصالات.

- Next generation context aware firewalls الجدران النارية من الجيل الجديد القادرة على إدارك السياق.

Packet Filtering:

الهدف من فلترة حزم البيانات هو التحكم بالوصول إلى جزء معين من الشبكة. يتم ذلك من خلال تعريف حركة البيانات المسموح لها العبور. وعادةً ما تقوم بفحص حركة البيانات الواردة ضمن الطبقة الرابعة transport layer أي يمكنها تحليل حزم البيانات الخاصة ببرتوكولات TCP and UDP وتقوم بعملية مقارنة مع مجموعة قواعد مُعدة مسبقاً تسمى ACLs – Access Control Lists.

وهي تقوم بعملية فحص للعناصر التالية ضمن حزم البيانات:

- Source address

- Destination address

- Source port

- Destination port

- Protocol

قوائم التحكم بالوصول ACLs تكون مُعدة ضمن الجدار الناري. كما يمكن أن يتم إعدادها ضمن أجهزة الشبكة مثل الراوتر أو السويتش أو أجهزة التحكم اللاسلكية WLCs – wireless access controllers و الأجهزة الأخرى.

كل مدخل ضمن قوائم التحكم بالوصول يسمى ACE – Access Control Entry والتي يمكنها أن تقوم بتصنيف حزم البيانات من خلال فحص المعلومات المتضمنة فيما يلي:

- البرتوكول الخاصة بالطبقة الثانية

- البرتوكول المستخدم في الطبقة الثالثة

- ترويسة برتوكول الطبقة الثالثة مثل عنوان IP للمصدر والهدف

- ترويسة برتوكول الطبقة الرابعة مثل رقم المنفذ المصدر والهدف ضمن TCP or UDP

بعد أن يتم إعداد قوائم التحكم بالوصول يمكننا تطبيقها على ال interface لتقوم بفلترة حركة البيانات.

يستطيع الجدار الناري فلترة حزم البيانات في كلا الاتجاهين الداخلة والخارجة. وعندما يتم تطبيق قوائم التحكم بالوصول على حركة البيانات الواردة سيقوم الجدار الناري بتحليل حزم البيانات المستلمة ويقارنها مع القواعد المعرفة لديه. ويسمح أو يمنع حركة هذه البيانات وفقاً لها.

وعندما يتم تطبيق قواعد التحكم بالوصول على حركة البيانات الصادرة فإن الجدار الناري سيقوم بفحص البيانات المرسلة والخاصة بالعمليات المختلفة ويطبق عليها القواعد المعرفة ليقرر السماح أو منع حركة هذه البيانات. وفي حال السماح سيتم إرسال البيانات خارج الشبكة. أما في حال المنع فسيتم استبعاد هذه الحزم وتوليد رسالة syslog تشير إلى هذا الحدث.

الجدار الناري- قوائم التحكم بالوصول:

- عندما يتم إضافة قواعد جديدة فسوف تضاف إلى نهاية القواعد السابقة.

- تدخل حزم البيانات ضمن الجدار الناري فسوف يتم مقارنة مدخلات قوائم التحكم بالوصول بشكل متسلسل. مثلاً في حال كان هناك قاعدة تسمح بمرور حركة بيانات معينة ومن ثم قمت بخلق قاعدة أخرى تمنع هذه الحركة فإن حزم البيانات هذه لن يطبق عليها القواعد الثانية كونها كانت مطابقة للقواعد الأولى.

- في حال تم منع حزم بيانات معينة لأنها متوافقة مع قواعد منع محددة فسوف يتم استبعادها وتوليد رسالة syslog.

- يجب تطبيق قوائم تحكم بالوصول إضافية خاصة بنظام العنونة IPv6.

- يمكننا تطبيق نفس قوائم التحكم بالوصول ACL ضمن أكثر من interface. ولكن هذا الأمر لا يعتبر أمر جيد والأفضل هو فهم بنية الشبكة وتطبيق القواعد المناسبة لكل منفذ على حدى.

- عندما يتم السماح بحركة بيانات TCP or UDP فإن الإجابات الخاصة بهذه الحركة سيتم قبولها بشكل تلقائي ويسمح لها بالعبور كون الاتصال قد سمح له وهو يعمل بكلا الجهتين.

- لا يعتبر الاتصال الخاص البرتوكلات الأخرى مثل ICMP ثنائي الاتجاه لذلك يجب تطبيق القواعد الخاصة بكلا الاتجاهين.

- لا تقوم تقنيات فلترة حزم البيانات عادةً بفحص الحقول الإضافية ضمن الطبقة الثالثة والرابعة مثل الرقم التسلسلي أو TCP flags أو حقل الإعلام ضمن TCP ، الجدران النارية التي يمكنها فحص flags هي statful firewall (سنتعرف عليها في مقال قادم)

نقاط الضعف الخاصة بالجدار الناري التي تعتمد بعملها على فلترة حزم البيانات:

⦁ قوائم التحكم بالوصول ممكن أن تكون كبيرة وصعب الإدارة

⦁ يمكن خداعها والحصول على وصول غير مصرح به من خلال تزوير حزم البيانات كانتحال شخصية الحزم المسموح لها spoofed packet ، المهاجم يمكن أن ينسق حزم البيانات مع عنوان IP مسموح له بالوصول ضمن قوائم التحكم بالوصول.