يعتبر حصان طروادة من أشهر أنواع البرمجيات الخبيثة . وهو عبارة عن برنامج شرعي -يبدو طبيعياً- بداخله كود خبيث مصمم لينفذ أهداف المهاجمين. و أتت تسميته من قصة حصار طروادة التي تقول أن الإغريق كانوا في حالة حرب مع مدينة طروادة و حاصروها طويلاً و لم ينجحوا في اختراق أسوارها. فقاموا ببناء حصان خشبي وتركوه قرب أسوار طروادة بعد أن أوهموا المدافعين عنها بالانسحاب.

كان ذلك الحصان في الواقع وسيلة لنقل جنود الإغريق المختبئين فيه لداخل المدينة. سحب أهل طروادة الحصان لداخل مدينتهم و احتفلوا بما أعتقدوه انتصاراً على الإغريق. انتظر جنود الإغريق حلول الظلام ، وتسللوا من الحصان الخشبي ، و هاجموا مدينة طروادة من الداخل و فتحوا الأبواب لبقية الجيش المهاجم.

بالطريقة نفسها ، يبدوللوهلة الأولى أن البرنامج الضارة الذي يسمى حصان طروادة شيء حميد ، و غالباً ما تعتقد أنه مألوف لك. بدلاً من ذلك ، فإنه يصيب نظامك بالضرر.

في هذا المقال سنتعرف بالتفصيل على هذا النوع من البرمجيات الخبيثة وطرق انتشاره وأنواعه وطرق الحماية منه.

أعراض إصابة النظام بحصان طروادة:

- تفتح السواقة بشكل تلقائي

- تغيير خلفية الشاشة

- الطابعة تقوم بطباعة الملفات بشكل اتوماتيكي

- فتح صفحات ويب بشكل مفاجئ بدون طلبها

- اختفاء برنامج مضاد الفيروسات

- تغيير وقت وتاريخ النظام

- اختفاء أو تحرك مؤشر الماوس بشكل تلقائي

- إرسال إيميلات من عنوانك لم تقم أنت بطلب ارسالها

- ظهور رسائل على الشاشة أو بدء محادثة بشكل تلقائي.

- ملاحظة نوافذ منبثقة تطلب معلومات تسجيل الدخول أو معلومات البطاقات البنكية

- النظام يعيد التشغيل أو يتوقف بشكل تلقائي

- تعطل ظهور مدير المهام

الهدف من استخدام حصان طروادة:

يستخدم المهاجم حصان طروادة للأهداف التالية:

- حذف أو تغيير ملفات النظام الحساسة أو التمهيد لتشفير ملفات الجهاز الهدف عبر برامج ضارة مساعدة Ransomware

- إلتقاط صور لسطح المكتب والتقاط صور وتسجيل فيديو من كاميرا الجهاز الهدف وتسجيل الصوت من الجهاز الهدف.

- استخدام الجهاز الهدف (الضحية) لإرسال رسائل بريد الكتروني spam mail أو لتحميل برمجيات إعلانية adware

- تعطيل الجدار الناري ومضاد الفيروسات وخلق باب خلفي لضمان الوصول للنظام الهدف من عن بعد

- استخدام الجهاز الهدف كجهاز متحكم به botnet للقيام بهجمات من خلاله كهجوم منع الخدمة الموزع DDoS attack

- سرقة المعلومات الحساسة كمعلومات البطاقات البنكية ومعلومات تسجيل الدخول وكلمات السر

- استخدام الجهاز الهدف بأعمال غير شرعية كحفظ ملفات أو أمور مخالفة للقانون. أو تحويل الجهاز لسيرفر ftp لتحميل برامج مقرصنة أو برامج غير شرعية قد تعرض الهدف للمساءلة القانونية

- بعض هواة القرصنة Script Kiddies يمكن أن يقوموا باستخدام أحصنة طروادة للتسلية فقط والقيام بفتح السواقة وتعطيل حركة الماوس مثلاً.

بعض الطرق المستخدمة في عمل حصان طروادة:

- Keylogging

- التقاط البيانات الخاصة بحقول التسجيل

- حقن حقول معلومات form مزورة

- إلتقاط صور وفيديو للشاشة في الجهاز الهدف

- تقليد صفحات البنوك وصنع صفحات مزورة

- إعادة التوجيه إلى صفحات البنوك

- هجوم رجل في المنتصف Man-in-the-middle attack

أنواع أحصنة طروادة:

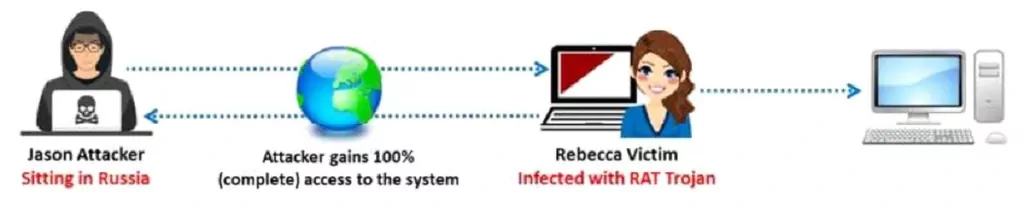

Remote Access Trojans:

تعرف باسم RAT . وتؤمن للمهاجم تحكم كامل بالجهاز الهدف كالوصول للملفات من عن بعد والوصول للمحادثات السرية ومعلومات الحسابات المفتوحة في الجهاز الهدف. هذه النوع من البرمجيات يعمل كسيرفر يتنصت listening على منفذ معين. لذلك إذا كان المستخدم في شبكة محمية باستخدام جدار ناري فهذا يقلل من احتمال نجاح عملية الاتصال لهذه البرمجية

المهاجم يستخدم RAT لإصابة الجهاز الهدف والوصول له بصلاحية المدير. وهي تسمح للمهاجم بالتحكم من عن بعد بالجهاز المصاب بدون علم الهدف وذلك من خلال واجهة رسومية GUI. ويمكن للمهاجم فتح الكاميرا والتقاط صور وفيديو وتنفيذ برامج أخرى وتسجيل كل حرف يتم كتابته والوصول للملفات والتقاط كلمات السر وأمور أخرى.

Backdoor Trojans:

يمكن لهذا التروجان تجاوز أدوات الكشف والحماية مثل الجدران النارية أو IDS . والفرق الرئيسي بين RAT and Backdoor أن الأخيرة لها واجهة للمستخدم تسمح للمهاجم بإرسال التعليمات إلى السيرفر المنصب بجهاز الهدف بينما backdoor لا يملك مثل هذه الواجهة.

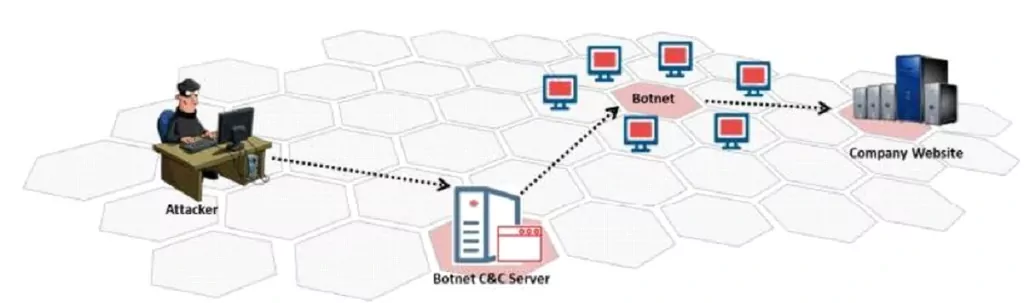

Botnet Trojans:

في الوقت الحالي معظم الهجمات تتضمن botnet. يستخدم المهاجم هذا النوع لإصابة أكبر عدد من الأجهزة ثم ليقوم بخلق شبكة من الأجهزة bots القادرعلى التحكم بها. وإصابة الجهاز تتم من خلال خداع الهدف ليقوم بتحميل وتنفيذ ملف معين. وعندها سيتصل جهازه مع جهاز المهاجم من خلال قناة اتصال خاصة ويتنظر التعليمات القادمة. إن بعض botnet لها ميزة worm والتي تسمح لها بالانتشار بشكل اتوماتيكي ضمن كل الأجهزة في الشبكة.

Botnet تسمح للمهاجم بتنفيذ العديد من الهجمات كمنع الخدمة وارسال رسائل ايميل spam وسرقة المعلومات الحساسة وأمور أخرى.

Rootkit Trojans:

الاسم مؤلف من كلمة root and kit ،الروت تشير إلى أعلى مستوى صلاحيات، kit تشير إلى البرامج التي تسمح للشخص بالوصول للجهاز بصلاحيات الروت. بشكل مختلف عن الأنواع السابقة وخاصة backdoor فإن rootkit لا يمكن كشفها من خلال أنظمة المراقبة أو قوائم المهام أو السجلات وهي تؤمن تحكم كامل بجهاز الهدف وهي تعتبر من أنواع التهديدات المختلطة لأنها تتألف من ثلاث أجزاء من الكود البرمجي dropper, loader and rootkit. حيث يقوم Dropper بتنفيذ البرنامج أو الملف المسؤول عن عملية تنصيب البرمجية وهذا يتطلب تفاعل من المستخدم كالضغط على رابط خبيث وعندها يتم الوصول ل dropper والذي يقوم بتحميل البرنامج ومن ثم يقوم بحذف نفسه وبعدها يقوم loader بتحميل البرمجية إلى الذاكرة.

⦁ Point-of-Sale Trojans:

هي أحد أنواع برمجيات الاحتيال المالية تستهدف أدوات الدفع مثل قارئ البطاقات البنكية، المهاجم يستخدم هذا النوع من البرمجيات للحصول على المعلومات الحساسة كأرقام ومعلومات البطاقات البنكية.

الشريط الممغنط في البطاقة يتألف من مسارين TRACK1 and TRACK2 وهي تحوي على المعلومات الحساسة الخاصة بالبطاقة عندما يتم إصابة الجهاز في نقطة البيع بهذا النوع من البرمجيات POS trojan فإنه سوف يحاول الحصول على المعلومات الخاصة ب TRACK1 and TRACK2 الخاصة بالبطاقات التي تم تمريرها ضمن الجهاز وعندها سيحصل المهاجم على هذه المعلومات ويصبح قادر على التحكم بالبطاقات والقيام بعمليات مالية احتيالية.

Defacement Trojans:

هذا النوع من البرمجيات الخبيثة يمكنه تغير كامل محتوى قاعدة البيانات وله كذلك اثر مدمر على مواقع الانترنت فهو قادر على تغيير صفحات HTML.

هجمات حصان طروادة لاستهداف الخدمات المصرفية:

تعتبر هذه البرمجيات خطيرة جداً بسبب الانتشار الكبير لعمليات الدفع الالكتروني. وهي تقوم باعتراض وإلتقاط المعلومات البنكية للهدف وإرسالها للمهاجم قبل أن يقوم النظام بتشفيرها. وعندها فإن المهاجم لا يقوم بسحب كامل المبلغ الموجود في الحساب لتجنب اثارة الشك واكتشافه من قبل الهدف. وهذا النوع من التطبيقات يقوم بأخذ صور للشاشة لحالة الحساب البنكي وعرضها للهدف ليعتقد أن حالة حسابه ثابته ولا يوجد أي نقصان في حسابه ولا يمكنه معرفة رصيده الحقيقي إلا إذا قام بفحصه من خلال نظام آخر أو من خلال ATM . هذا النوع من التطبيقات قادر على سرقة أرقام البطاقات البنكية وتواريخها وتفاصيل الفواتير والحوالات ويتم إرسالها للمهاجم عبر الايميل أو من خلال طرق أخرى.

آلية عمل هذه البرمجيات تسمح للمهاجم بالحصول على المعلومات الشخصية للمستخدمين ومعلومات أنظمة الدفع والحسابات البنكية و تتضمن الأمور التالية:

TAN Gabber: TAN – Transaction Authentication Number

وهو عبارة عن كلمة سر تستخدم لمرة واحدة فقط في عملية المصادقة مع أنظمة التحويلات البنكية، هذا النوع من البرمجيات الخبيثة قادر على اعتراض رمز TAN أو OTP المدخل من قبل المستخدم ويقوم باستبداله بقيمة عشوائية وبالتالي سيقوم البنك برفض هذه القيمة وبالمقابل فإن المهاجم سوف يستخدم الرمز الصحيح في عملية تسجيل الدخول لحساب الهدف.

HTML Injection

هذا النوع من البرمجيات الخبيثة قادر على خلق حقول تسجيل مزورة مشابهة للحقول الموجودة في صفحة البنك. وهي تسمح للمهاجم بالحصول على معلومات الحساب بعد أن يقوم الهدف بإدخالها ضمن الحقول المزورة وتتضمن رقم البطاقة البنكية وتاريخ ميلاد الهدف ومعلومات أخرى مفيدة للمهاجم ليقوم بانتحال شخصية الهدف والوصول لحسابه.

Form Grabber

يمكن من خلالها إلتقاط كل المعلومات الحساسة الخاصة بالهدف كمعرف الحساب وكلمة السر التي تم إدخالها ضمن الفورم الخاص بصفحة الويب الخاص بعملية الدفع أو البنك وهي طريقة متقدمة للحصول على المعلومات البنكية حيث تقوم بتحليل طلبات وإجابات الطريقة POST الخاصة ببرتوكول https للمعلومات المتبادلة عبر المتصفح الهدف.

Convert Credential Grabber

هذا النوع يبقى في سبات حتى يقوم الهدف بعملية تحويل مالية بشكل أونلاين ويعمل بشكل سري على نسخ نفسه في الجهاز الهدف ومدخلات السجلات registry في كل مرة يعمل فيها جهاز الحاسب. ويقوم أيضاً بالبحث عن ملفات تعريف الارتباط Cookie الموجودة في الجهاز الهدف والخاصة بالمواقع المالية التي يستخدمها الهدف وعندما يحاول الهدف القيام بعملية تحويل بشكل أونلاين فسيتم سرقة معلومات تسجيل الدخول الخاصة بحسابه وتحويلها إلى المهاجم.

استغلال حصان طروادة للبروتوكلات الخاصة بالخدمات

هذا النوع يستفيد من ثغرات معينة في البرتوكولات الخاصة بالخدمات مثل VNC, HTTP/HTTPS and ICMP لمهاجمة الجهاز الهدف.

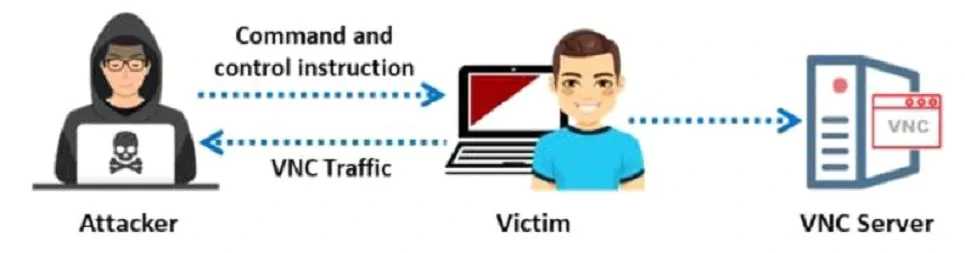

VNC Trojans: VNC – Virtual Network Computing:

هذا النوع من البرمجيات الخبيثة يقوم بتشغيل سيرفر VNC على الجهاز الهدف ويسمح للمهاجم بالاتصال مع هذا الجهاز باستخدام أي برنامج VNC viewer. علماً أن VNC يعتبر أداة شرعية . لذلك من الصعب على مضادات الفيروسات اكتشاف مثل هذا النوع من الهجمات. كما أن بعض البرمجيات الخاصة بالاحتيال المالي تقوم باستخدام HVNC – Hidden Virtual Network Computing لتسمح للمهاجم بالتفاعل مع الجهاز الهدف.

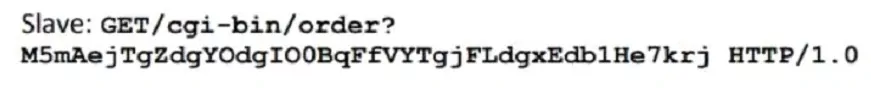

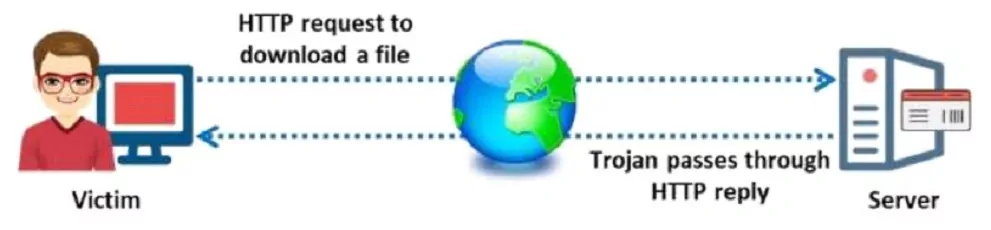

HTTP/HTTPS Trojans:

هذا النوع يمكنه تجاوز أي جدار ناري. فهو يستخدم المنفذ الخاص بحركة بيانات الويب لتنفيذ المهام الخاصة بالاختراق . كما يعمل في الجهاز ويقوم بإنشاء برنامج فرعي بوقت محدد مسبقاً. وهذا البرنامج يمكنه ارسال البيانات عبر الجدار الناري كتصفح للويب ويقوم بإنشاء shell تتصل مع سيرفر الويب الخاص بالمهاجم عبر طلبات HTTP شرعية. وكذلك يتلقى الأوامر والتعليمات التي سيقوم البرنامج الفرعي بتنفيذها. يقوم المهاجم بتحويل كل حركة البيانات إلى Base64 و التي تستخدم عادة لتشفير البيانات التي يجب تخزينها ونقلها عبر الوسائط المصممة للتعامل مع ASCII. يساعد ذلك في تضليل المدافعين لأنه يوحي لهم أن البيانات سليمة دون تعديل مما يساعد في تجنب اكتشافه. فيما يلي مثال عن عملية الاتصال:

أمثلة إضافية عن هجمات حصان طروادة

ICMP Trojans: يستغل هذا التروجان ICMP و هو جزء من أدوات الشبكة ويستخدم ضمن أداة PING . المهاجم يمكنه إخفاء البيانات ضمن قناة سرية باستخدام هذا البرتوكول ICMP tunneling التي تقوم بحمل payload وبشكل يسمح بالوصول والتحكم بالجهاز الهدف.

Mobile Trojans: تستهدف أجهزة الموبايل عبر خداع الهدف ليقوم بتنصيب تطبيق خبيث يعمل على اختراق جهازه والتحكم به وسرقة معلوماته أو تشفير ملفاته.

Security Software Disable Trojans: الذي يقوم بإيقاف عمل برامج الحماية مثل الجدران النارية وأنظمة كشف الاختراق IDS من خلال تعطيل عملهم أو قتل العملية الخاص بهم.

Destructive Trojans: الهدف منها هو حذف الملفات في النظام الهدف. فهي تقوم بحذف الملفات والمجلدات ومدخلات السجلات بشكل عشوائي وهذا يؤدي لفشل عمل نظام التشغيل.

DDoS Trojans: الهدف منها هو تنفيذ هجوم منع خدمة على النظام أو الشبكة أو السيرفر الهدف . وهي تجعل من الجهاز الهدف zombie يقوم بالإنصات للأوامر المرسلة من سيرفر التحكم. وعندما تتلقى الأوامر سوف تبدأ بتنفيذ التعليمات والهجوم وإغراق الشبكة الهدف بعدد كبير من الطلبات التي قد تؤدي لإيقاف الخدمة.

Command Shell Trojan: تؤمن تحكم من عن بعد بالنظام الهدف من خلال command line على الجهاز الهدف. حيث يتم تنصيب السيرفر الخاص بهذه البرمجية على الجهاز الضحية الذي يحوي على منفذ مفتوح ليسمح من خلاله للمهاجم بالاتصال و أفضل مثال على هذا النوع هو netcat.

في مقالات قادمة سنتعرف على طرق الحماية والإجراءات المضادة الخاصة بهذا النوع من البرمجيات الخبيثة.